渗透工具学习记录

22.4.8更新

慢慢积累,不定更新

BurpSuite

简单的设置抓包等就不说了,只是记录一些使用方法或技巧。

Intercept响应无拦截

右键-Do intercept-Response to this request

拦截响应

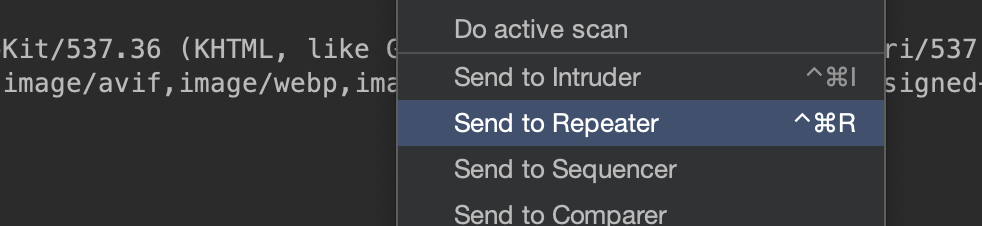

或者发送到Repeater组件:

Spider

爬虫可以了解其结构,内容将在Target中显示,包括请求和响应

Decoder

可以多次编解码转换

Intruder

burp-intrude-Attack-type:

Sniper(狙击手)

这将使用一套单一的payload set 。它的目标依次在每个有效载荷的位置,并把每个有效载荷送入依次那个位置。这不是针对一个给定的请求的位置不受影响 - 位置标记被移除,并在它们之间出现在模板中任何封闭文本保持不变。这种攻击类型为个别模糊测试的一些请求参数常见的漏洞非常有用。在攻击中生成的请求的总数是位置的数目和在有效载荷中设定的有效载荷的数量的乘积。

使用场景:单一$$值且单一payload。即使攻击的向量唯一。

Battering ram(撞击物)

- 使用一组payload set 。通过迭代的有效载荷方式,并将相同的Payload set 再一次填充到所有已定义的有效载荷仓。当其中一个攻击需要相同的输入将被插入在多个地方在请求中(例如,一个Cookie中的用户名和cookie参数)对这种攻击类型是非常有用的。在攻击中生成的请求的总数是有效载荷的有效载荷中设定的数目。

- 适用场景:账号密码都是同一个值

- 例如生成一组数字1-9,则就是1-1-1,2-2-2,3-3-3这种形式

Pitchfork(相交叉)

- 这将使用多个Payload set 。对每个定义的$Position$值(最多20个),使用与其对应的有效载荷组。我们需要设置每个$Position$值的Payload set ,这样就把攻击载荷送到指定的$Position$值。例如:$Position1 $值 设置了payload set 1, payload type 设置字典1;$Position2 $值 设置了payload set 2, payload type 设置字典2;$Position3 $值 设置了payload set 3, payload type 设置字典3, 那么这样攻击的方式是1-1-1,2-2-2,3-3-3。这种攻击类型是有用的请求(例如,用户名中的一个参数,和对应于该用户名中的另一个参数已知的ID号) 。在攻击中生成的请求的总数是有效载荷中的最小有效载荷组的数目。

Cluster bomb(约束炸弹)

- 分别以一对多的关系,如:字典1(a,b,c)、字典2(1,2,3)。或者说是使用 一对多的映射关系。产生的请求数目为payload 1 X payload2 的请求数目。