渗透测试方法论

理论指导实践

PTES(渗透测试执行标准)

The Penetration Testing Execution Standard

以下是PTES为渗透测试执行基础的主要部分:

- 事前互动

- 信息收集

- 威胁建模

- 漏洞分析

- 漏洞利用

- 深度利用

- 书面报告

通用渗透测试框架

- 范围界定

- 信息收集

- 目标识别

- 服务枚举

- 漏洞映射

- 社会工程学

- 漏洞利用

- 权限提升

- 访问维护(后门持久化)

- 文档报告

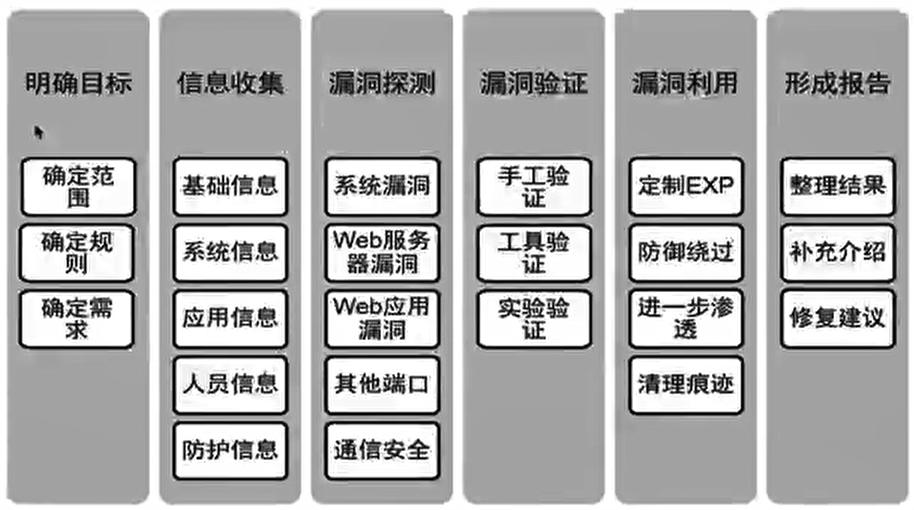

渗透测试流程

信息收集

- 域名注册信息

- Whois domain

- dig +short domain

- 获取解析过程:dig +trace domain

- 备案信息

- 企查查、天眼查

- 获取真实ip

- 是否存在CDN

- 多地ping

- nslookup

- 在线工具

- 绕过CDN

- DNS历史记录,可能存在CDN前IP

- 查询子域名

- 资产搜索

- 邮件服务器

- 各类终端应用(APP、小程序)

- 域传送漏洞

- github泄露

- 网盘泄露

- 敏感路径扫描

- 公开情报收集

- QQ/WeChat/微博/钉钉

- Google Hacking

- 浏览器插件

- Wappalyzer:指纹识别

- shodan

- hacktools

- 漏洞库

主动探测

- 端口扫描

- 服务识别

- OS识别

- WAF探测

- 路径扫描

- 抓包分析

- 自动化收集

漏洞挖掘

- 漏洞扫描

- AWVS

- NESSUS

- Xray

- 万物皆可Fuzz(接口、参数、命名规律)

- SQL注入

- XSS

- CSRF

- XXE

- SSRF

- 文件包含

- 文件解析

- CORS跨域资源共享

- structs2

- 反序列化(PHP、Java、Python…)

- 文件上传

- 命令执行

- 弱口令/爆破

- Cookie

- 数据篡改

- 逻辑漏洞

- 验证码绕过/回传/易于识别/爆破

- 修改用户ID导致越权(如任意密码重置)

- Token未验证/不失效/越权

- 跳过验证步骤(各阶段包未相互验证)

- JSONP跨域劫持

- 规则弱口令

- session覆盖(注册新用户覆盖)

- 手机绑定、邮箱绑定

权限提升

内网转发

横向移动

权限维持

目标获取/痕迹清理

参考文章