说明 这里只讨论 x86 架构。

Before the kernel MBR and BIOS 传统的操作系统都是通过 MBR 分区格式和 BIOS 来启动。简单来讲:

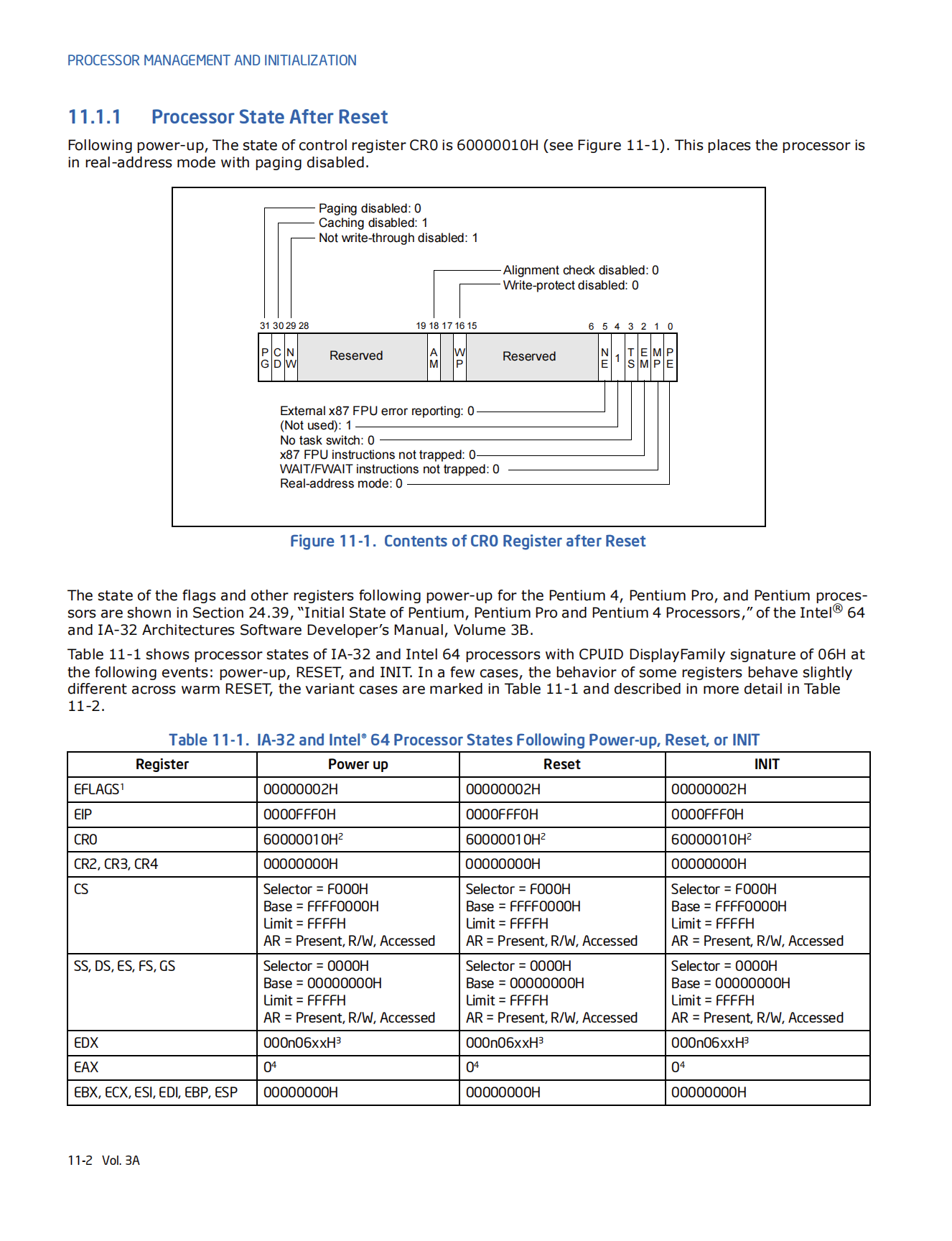

当计算机系统上电开机或者按了机箱上的复位按钮;此时 80x86 结构的 CPU 将自动进入实模式。

CPU会自动把代码段寄存器 CS设置为0xF000,其段基地址则被设置为 0xFFFF0000,段长度设置为 64KB。而 IP 被设置为 0xFFF0,因此此时 CPU 代码指针指向 0xFFFFFFF0 处,即 4G 空间最后一个 64K 的最后 16 字节处;

这里正是系统 ROM BIOS 存放的位置。并且 BIOS 会在这里存放一条跳转指令 JMP 跳转到 BIOS 代码中 64KB 范围内的某一条指令开始执行。这部分官方内容可以在 Intel 手册的 11.1.1 章节看到:

阅读此文

目前主力机是一台 macbookpro,搭载 apple silicon 芯片,需要运行 x86 的虚拟机。

安装 QEMU 使用 brew 安装(官方推荐):

创建磁盘 qcow2是 linux 世界中使用最广的一种磁盘格式(虽然我们是在 macos 上,但是 QEMU 起源于 linux 平台),我们选择该格式作为我们虚拟磁盘的格式。然后linux_hd.qcow2是虚拟磁盘文件名,自己更改。最后就是磁盘大小,小 linux 系统设置成 20G 即可。

1 qemu-img create -f qcow2 linux_hd.qcow2 20G

阅读此文

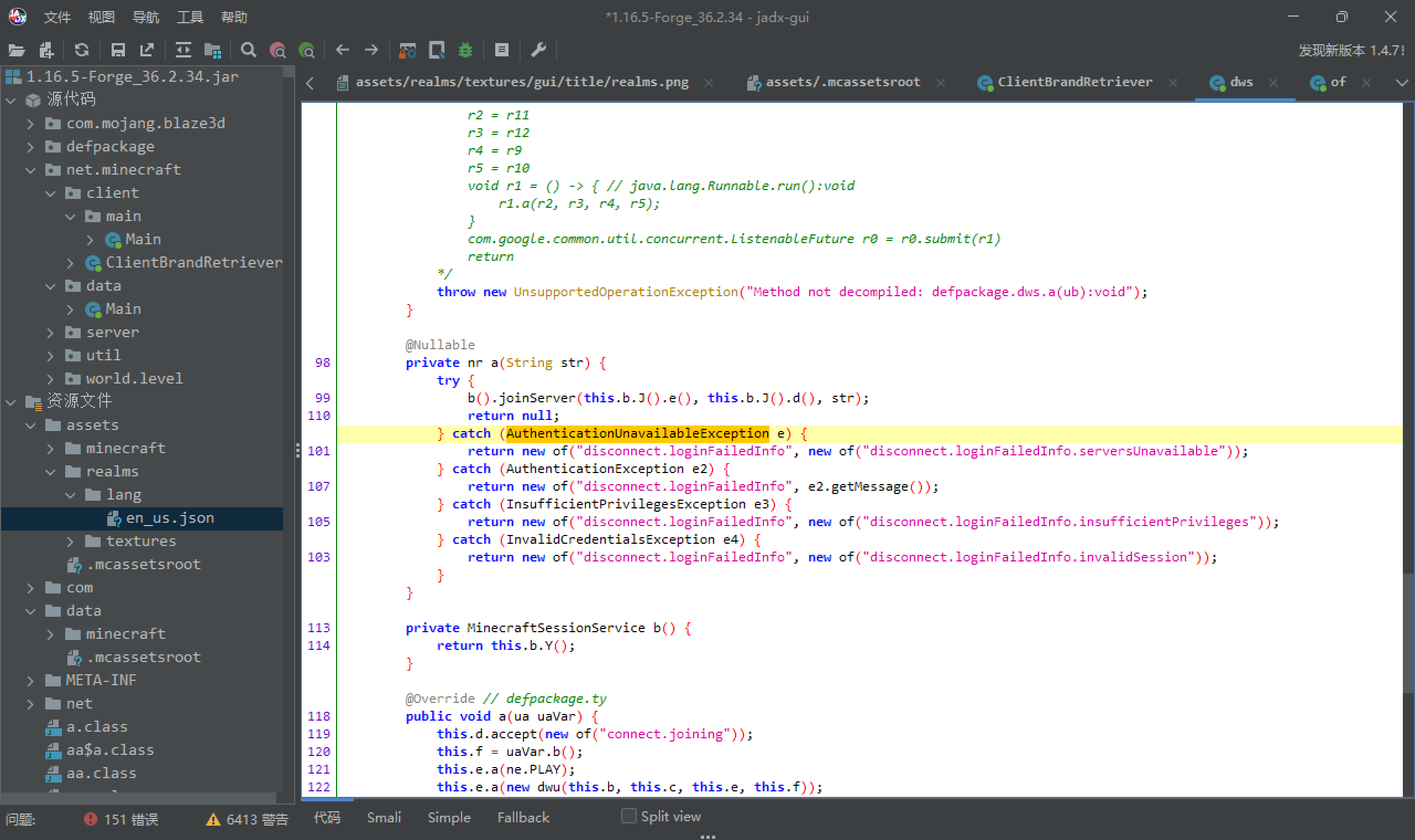

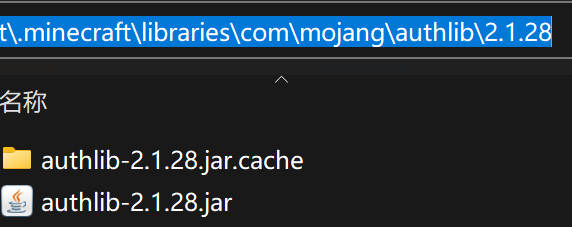

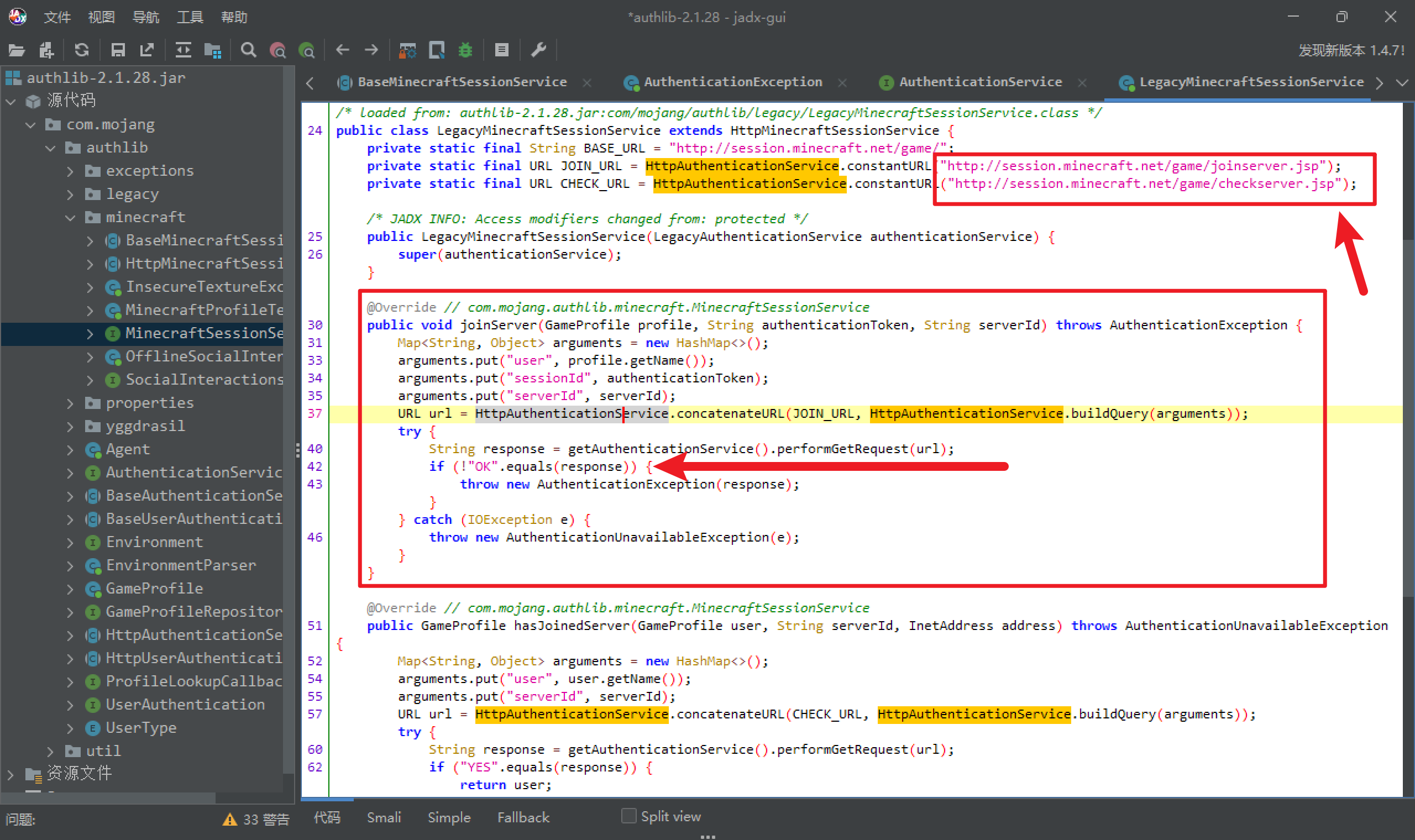

某相安全平台加密,除Main类外,其他class文件均被加密,熵值非常高

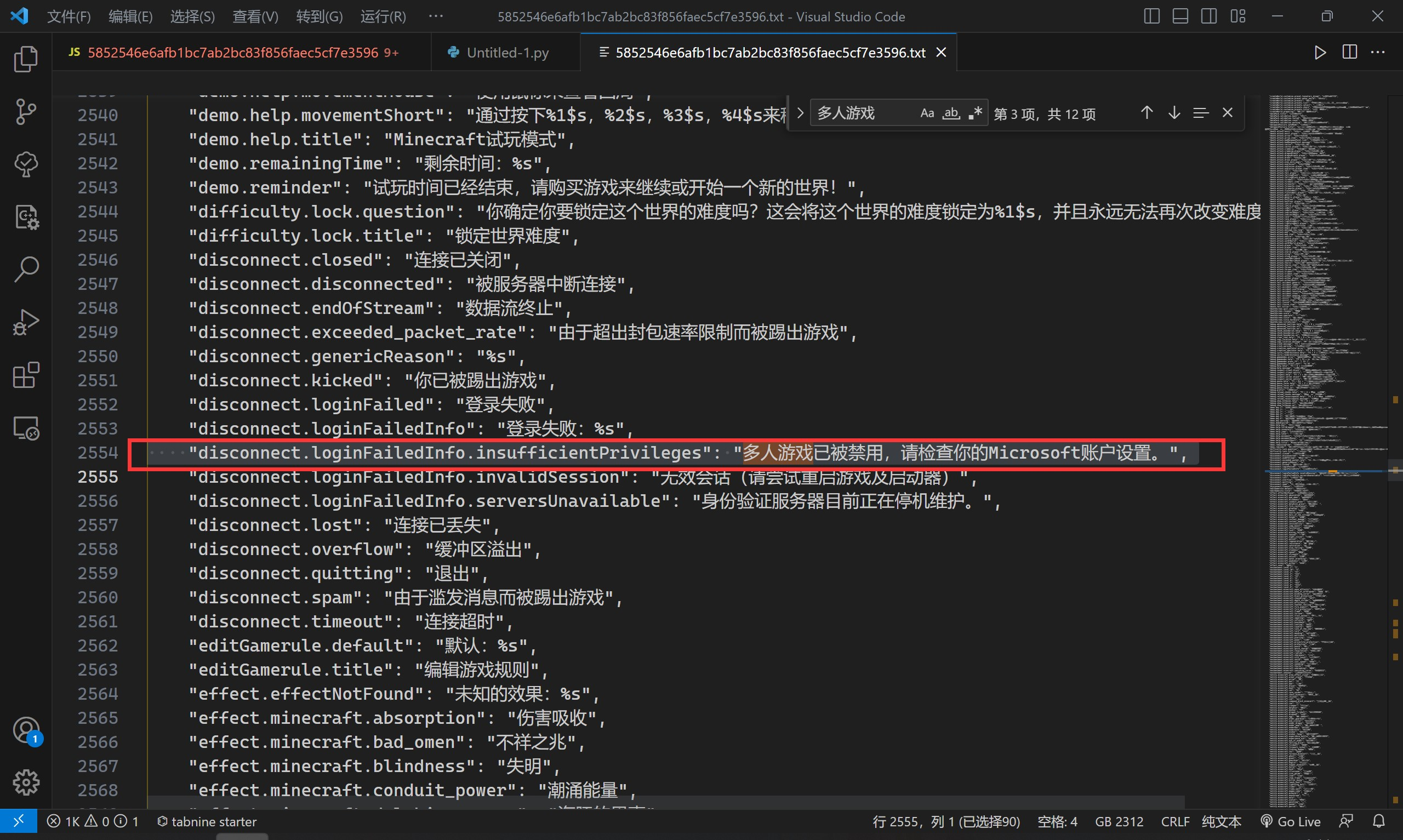

除jar外,还有一个.so文件。在启动时,需要指定-agentpath:./.so命令行参数。由于未确定其加固方案(比如xjar ),于是手动逆向其流程。

基本启动流程 jvm在指定-agentpath:./.so后,会先加载此so文件,然后运行此入口函数:

1 JNIEXPORT jint JNICALL Agent_OnLoad (JavaVM *vm,char *options,void *reserved)

参考:Java Agent机制 · 攻击Java Web应用-[Java Web安全]

阅读此文

AWD(Attack With Defense,攻防兼备)是一个非常有意思的模式,你需要在一场比赛里要扮演攻击方和防守方,攻者得分,失守者会被扣分。也就是说,攻击别人的靶机可以获取 Flag 分数时,别人会被扣分,同时你也要保护自己的主机不被别人得分,以防扣分。

常见形式 常见的形式是这样:

比赛方法 在开始比赛前,通常会有一段时间(一般是30分钟)的加固时间。选手们要在这段时间内备份网站、安装防火墙、加固服务器,以防后续比赛时间被对手打穿。另外,队伍需要分工明确,在其他队友加固服务器的同时,另外的队友应该将备份的服务器文件下载,然后对其进行代码审计和漏洞挖掘(Web手)、逆向与二进制漏洞分析(Pwn手)。在发现漏洞后,及时对自身网站进行漏洞修补与加固。

通用技巧 Web漏洞扫描可以使用例如D盾这样的工具,可以快速发现明显的Web后门。代码审计可以用Seay或者Fortify这样的工具。

阅读此文

官网angr (不够详细,想要用来做一些事情还是要看angr的代码,至少得看python实现的接口)

开始 Project angr从加载二进制文件到Project中开始。从此以后的object基本上都围绕它展开。

1 proj = angr.Project('/binary_file' )

项目基本属性:

1 2 3 proj.arch proj.entry proj.filename

阅读此文

一般是在Unix-Like系统上安装pyenv,windows好像用的比较少

为什么放弃pyenv 这本质上是一个python管理软件,如果你想使用类似虚拟空间的东西,不建议使用这个,依然会造成混乱。

另外在windows上pyenv好像会让第三方调用python的工具出现权限问题,例如idapython。暂不确定是否有关。

删除pyenv 把安装过程反过来就行了。删除~/.pyenv路径,删除环境变量,就ok了

阅读此文

本章回顾人们对UNIX标准化做出的努力与影响,并说明标准化工作中对每种实现必须定义的各种限制。

UNIX标准化 ISO C ANSI即American National Standards Institute,美国国家标准学会,它是International Organization for Standardization即国际标准化组织ISO中代表美国的成员。IEC是国际电子技术委员会International Electrotechnical Commission的缩写。

IEEE POSIX POSIX(Portable Operating System Interface,可以指操作系统接口)标准族最初由IEEE(Institute of Electrical and Electronics Engineers,电气和电子工程师学会)制订。现在由Austin Group开放工作组维护。函数而不会区别系统调用和库函数。

Single UNIX Specification

阅读此文

本章对一些术语进行简要说明并给出实例。

文件和目录 stat和fstat函数返回包含所有文件属性的一个信息结构。第四章将详细说明文件的各种属性。

文件名 只有斜线和空字符不能出现在文件名中。斜线用来分割路径名,空字符终止一个路径名。opendir函数与readdir函数,包含于dirent.h中,并且包含对dirent结构的定义。

工作目录 working directory,或current working directory。进程可以使用chdir函数更改工作目录。

阅读此文