Pwn环境搭建与GDB使用

PWN环境搭建

新建Ubuntu虚拟机

安装python与pip(可以用python3)

安装 git,gdb 和 gdb-multiarch,同时安装 binfmt 用来识别文件类型

1

2sudo apt install git gdb gdb-multiarch

sudo apt install "binfmt*"安装 gdb 的插件 pwndbg(或者 gef 等 gdb plugin)

1

2

3git clone https://github.com/pwndbg/pwndbg

cd pwndbg

./setup.sh如果安装超时出错参考:Ubuntu安装pwndbg超时处理( Read timed out)

安装pwntools

1

pip install pwntools

如果要在64位linux下运行32位程序,需要装multilib(测试ubuntu22.04 wsl2不需要)

1

sudo apt install gcc-multilib

将

~/.local/bin放入环境变量(pwntools自带一些工具)1

2# 可以把这一行放入~/.zshrc或~/.bashrc

export PATH="/home/ylcao/.local/bin/:$PATH"更新libc数据库

删除clone的文件夹里的

libc-database,然后1

git clone https://github.com/niklasb/libc-database.git && cd libc-database && ./get ubuntu

使用peda插件(pwndbg安装出现很多问题)

1 | # 载入一个文件 |

例子:BUUCTF T2 rip

载入

查看main函数

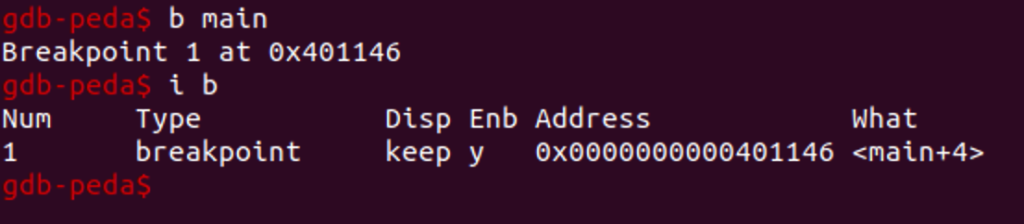

给main下断

运行: