一套极简的GIT工作流,帮助开发者在项目中快速开始

快速开始

GIT有三部分:

- 远端的仓库,可以是github,也可以是自建git服务器,称作

remote - 本地的git仓库,称作

local - 最后是本地的仓库文件,被称作

disk

假设云端有一个git仓库,有一个主分支main,我们可以使用命令:

1 | git clone repository-url |

将它克隆到本地。此时remote、local和disk是一样的。

一套极简的GIT工作流,帮助开发者在项目中快速开始

GIT有三部分:

remotelocaldisk假设云端有一个git仓库,有一个主分支main,我们可以使用命令:

1 | git clone repository-url |

将它克隆到本地。此时remote、local和disk是一样的。

修改补充自22年4月7日的文章

在实战中,越是小的公司企业越难以渗透成功,为什么呢?因为,公司的业务少,只有那么几个暴露在外网的服务,服务越少越容易管理,越不容易出现漏洞,所以攻击面越大我们的成功率就越大,但是如何扩大攻击面呢?

1.收集尽量全的企业域名(包括各种子域名以及子公司的域名,越全越好)

2.收集尽量全的企业申请的公网 IP

3.对所有收集到的域名以及 IP 地址进行端口扫描(由于时间可能比较久,所以可以选择利用 zoomeye、shodan、censys 等平台)

4.针对不同的服务进行对应的渗透测试(尤其是可能存在漏洞的中间件)

经过这几个步骤,你会收集到很多的资料,你的成功率跟你收集的资料的质量息息相关。这几个步骤看起来并不复杂,但是其中涉及的安全知识方方面面非常多,如何收集的够全,如何测试的更准确都是我们需要关注的。

官方中文手册:PHP: PHP 手册 - Manual

使用了 PHP 的 web 页面将被和通常的 HTML 页面一样处理,可以用通常建立 HTML 页面的方法来建立和编辑它们。

PHP 脚本可以放在文档中的任何位置。

PHP 脚本以 结束:

PHP 文件的默认文件扩展名是 “.php”。

PHP 文件通常包含 HTML 标签和一些 PHP 脚本代码。

下面,我们提供了一个简单的 PHP 文件实例,它可以向浏览器输出文本 “Hello World!”:

1 | <!DOCTYPE html> |

$符号开头为变量。变量默认总是传值赋值。

1 |

|

当有很多个命令行工具时,每一个都添加一个$PATH环境变量有点不优雅。于是首先想到的办法是往固定路径创建软链接,例如:~/.local/bin。

但是,很多工具会根据当前工作路径来运行(例如生成配置文件),导致我们必须到工具所在路径下运行。因此我们可以创建脚本并传递命令行的参数来解决这两个问题。

在固定路径中创建脚本,例如~/.local/bin/xxx

无论是渗透测试还是逆向工程,移动安全都是一个重要的领域。在实际攻防过程中对移动端进行详尽的信息收集与渗透往往能大大扩展渗透测试的攻击面。

谷歌对Android系统的更新非常频繁,并且非常重视其安全性,因此如今的Android系统拥有非常多的安全机制。

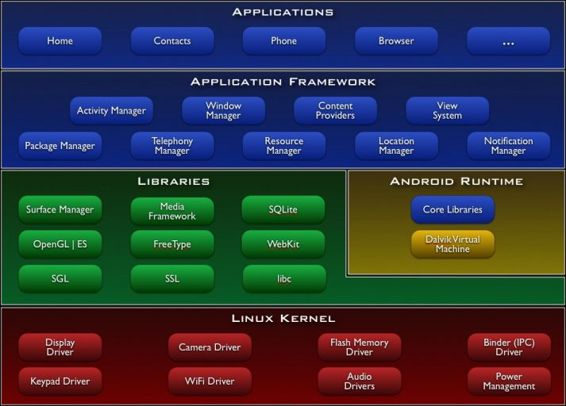

Android总体架构分为5个层次:Android应用层,Android框架层,Dalvik虚拟机层,用户空间原生代码层,Linux内核层。

以下是来自 Android 开发人员网站的 Android 架构的图形表示:

Android应用层允许开发者无需修改底层代码就能对设备的功能进行扩展和提升,框架层提供大量的访问Android设备所需的API,两者都是由Java开发,并且在DalvikVM中运行。

理论指导实践

The Penetration Testing Execution Standard

以下是PTES为渗透测试执行基础的主要部分:

项目地址:Audi-1/sqli-labs: SQLI labs to test error based, Blind boolean based, Time based.

环境信息:MySQL8.0.12,Nginx1.15.11,php5.6.9nts

参考文章:sqli-labs 通关详解(sql注入知识点整理)_51CTO博客_sqli-labs注入天书

最基础的字符注入,可以使用如下语句来获取数据库信息:

测试是否有注入,存在报错

之前一直使用WSL2,但是它存在几个问题:

首先关闭WSL2,HyperV虚拟化平台等Windows功能,此处不赘述

在要长期运行的虚拟机目录创建一个bat脚本,内容如下:

1 | "D:\path\to\VMware Workstation\vmrun.exe" -T ws start "D:\path\to\ubuntu22.vmx" nogui |

在本地组策略编辑器下新建登录脚本

先重定向第二关的请求接口到第一关,开始游戏,所有关卡变成第一关,手动通关后抓包到通关接口

1 | http://cat-match.easygame2021.com/sheep/v1/game/game_over?rank_score=1&rank_state=1&rank_time=15&rank_role=1&skin=1 |

获取token始终没找到请求记录,于是通过对咩咩羊-羊了个羊小工具的逆向工程得知以下过程:

游戏先请求user_info接口查询uid对应用户信息,然后通过响应的wx_open_id请求login_oppo接口获取token

uid在游戏右上角设置里